![[PukiWiki] [PukiWiki]](image/ROBO192.png)

![[PukiWiki] [PukiWiki]](image/ROBO192.png)

| TLSと組み合わせたプロトコル | ポート番号 | 元のプロトコル | ポート番号 | 備考 |

| HTTPS | 443 | HTTP | 80 | |

| SMTPS | 465 | SMTP | 25 | ユーザーが設定するのは非推奨らしい。 |

| LDAPS | 636 | LDAP | 389 | |

| FTPS (data) | 989 | FTP (data) | 20 | |

| FTPS (control) | 990 | FTP (control) | 21 | |

| IMAPS | 993 | IMAP | 143 | |

| POP3S | 995 | POP3 | 110 |

apt-get install postfix openssl

/etc/ssl/private/ssl-cert-snakeoil.key

/etc/ssl/certs/ssl-cert-snakeoil.pem

sudo postconf -e 'smtp_sender_dependent_authentication = yes' sudo postconf -e 'smtp_sasl_auth_enable = yes' sudo postconf -e 'smtp_sasl_password_maps = hash:/etc/postfix/sasl_passwd' sudo postconf -e 'smtp_sasl_type = cyrus' sudo postconf -e 'smtp_sasl_security_options = noanonymous' sudo postconf -e 'smtp_sasl_mechanism_filter = plain'最後の2行は上記サイトに書いていないが、重要と思われる。main.cf に追加されたことを確かめる。次に

sudo vim /etc/postfix/sasl_passwdで、

mail.so-net.ne.jp:587 username:passwordを作成し、

sudo postmap hash:/etc/postfix/sasl_passwdを実行する。(※ 上記のDebian の解説では hush になっていて誤り。正しくは hash)。最後に

sudo /etc/init.d/postfix restartで postfix を再起動し、変更を有効にする。

telnet mail.so-net.ne.jp 587で接続する。

EHLO localhostとか

AUTH PLAIN 認証用文字列とか

MAIL FROM:送信元メールアドレスとか

RCPT TO:送信先メールアドレスとか

DATAとか

Subject: hoge From: 送信元メールアドレス To: 送信先メールアドレス hello! .とか入力してみる。パスワードの勘違い、アクセス先の間違い、STARTTLS を使っているか、TLS による暗号化がうまくいっているか、などを確かめられる。

openssl s_client -connect mail.so-net.ne.jp:587 -starttls smtpあとは同じ。

telnet localhst 25あとは同様。localhost 内での送信ができることを確かめることができる。

| Hostname(左の空欄) | Type(中央のプルダウンメニュー) | Content(右の空欄) |

| _spf | TXT | v=spf1 +ip4:202.238.84.0/24 +a:mail.so-net.ne.jp |

| Hostname(左の空欄) | Type(中央のプルダウンメニュー) | Content(右の空欄) |

| @ | TXT | v=spf1 +ip4:202.238.198.0/24 include:mail.so-net.ne.jp ~all |

sudo apt-get install opendkim opendkim-tools

opendkim-genkey -D /etc/dkimkeys/ -d example.com -s mail -b 1024 chown opendkim.opendkim /etc/dkimkeys/* chmod go-rwx /etc/dkimkeys/* sockdir=/var/spool/postfix/var/run/opendkim mkdir -p $sockdir chown opendkim. $sockdir chmod go-rwx $sockdir chmod g+x $sockdir

Socket local:/var/spool/postfix/var/run/opendkim/opendkim.sock次の2行を書き加える。

KeyTable file:/etc/dkimkeys/keytable SigningTable refile:/etc/dkimkeys/signingtable

mail._domainkey.example.com example.com:mail:/etc/dkimkeys/mail.private

*@example.com mail._domainkey.example.com

127.0.0.1

service opendkim restart adduser postfix opendkim

milter_default_action = accept milter_protocol = 6 # from inside the chroot, the socket will be in /var/run/opendkim smtpd_milters = unix:/var/run/opendkim/opendkim.sock non_smtpd_milters = unix:/var/run/opendkim/opendkim.sock

service postfix restart

| Hostname(左の空欄) | Type(中央のプルダウンメニュー) | Content(右の空欄) |

| mail._domainkey | TXT | v=DKIM1; k=rsa; p=(MIからはじまる/etc/dkimkeys/mail.txtの文字列) |

opendkim-testkey -d example.com -s mail -vvv

nslookup -type=TXT mail._domainkey.example.com

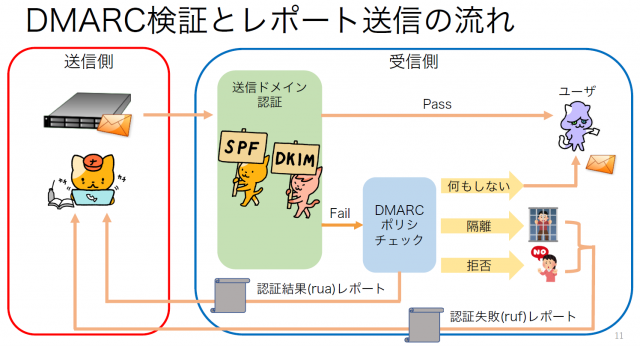

dmarc: rootを作って、これを有効にしてメール受信に備える。

postalias /etc/aliases newaliases

| Hostname(左の空欄) | Type(中央のプルダウンメニュー) | Content(右の空欄) |

| _dmarc | TXT | v=DMARC1; p=quarantine; rua=mailto:dmarc@example.com; ruf=mailto:dmarc@example.com |